来源:HIT专家网 作者:柳遵梁

从数据资产的角度审视数据安全,离不开人的安全管理。所有安全问题从本质上都可以归结为人的问题,对于人的安全管理也因此成为数据安全的核心课题。

人的安全特点

我们在前面很多章节都涉及人的安全问题,在这里做个简单回顾,详情参见《医疗行业数据安全的主要风险和应对分析》。

整体而言,由于人是具有复杂情绪变化的非理性动物,同时又是会精密计算利益得失的理性动物,每个人都会生病、疲劳和紧张,因此“人”是医疗数据安全最大的风险要素。系统管理员和数据库管理员(DBA),医生、护士等业务系统操作人员,系统开发商和维护人员,驻场服务人员等,都有可能成为医疗数据安全的风险敞口。

6个步骤,确保数据资产安全

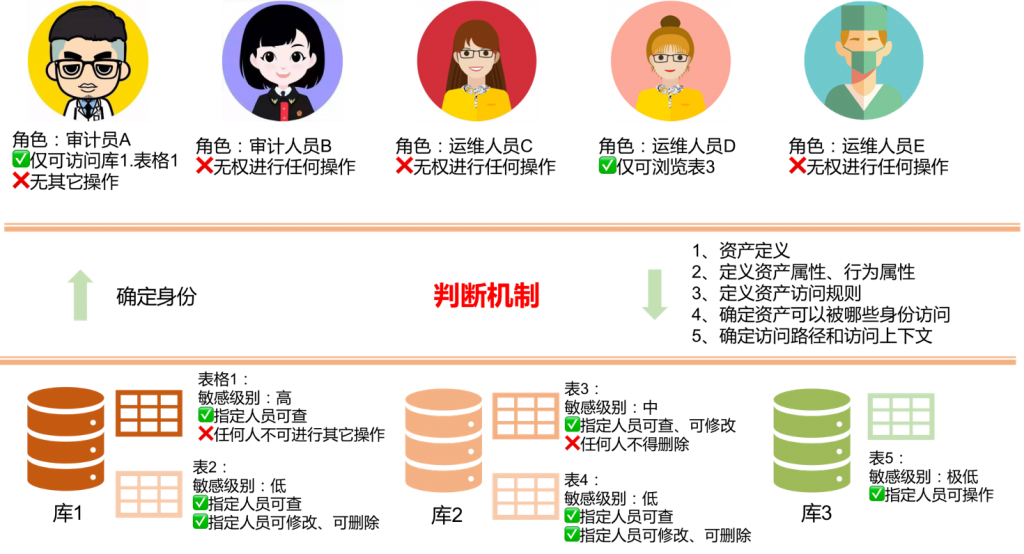

由于医疗数据具有极高价值,据统计,医疗行业高达60%的安全风险来自于内部。在应对医疗数据安全问题时,我们必须从资产(数据)保护的角度出发,从零信任角度进行深入分析,可以从以下6个步骤着手:

1.定义资产

数据安全需要从定义资产开始。定义资产的核心任务是数据分级分类,如何对医疗数据进行分级分类已在《数据安全不可或缺的基础工程——分级分类治理》进行详述。本篇主要讨论技术实现,解决以下几个问题:(1)一个组织的数据都在哪里?(2)这些数据的内容和形态是什么样的?(3)应该用什么方式来管理它?

前两个问题描述的是暗数据发现与分类的过程。面对长期积累、更新的海量数据,显然无法单纯依赖人脑的记忆,而需要借助技术手段来精准、快速地发现数据、识别数据。美创科技的暗数据发现和分类工具可高效完成这项工作(如图1所示),基本过程如下:

Step 1:扫描全网,探测发现各类数据库。

Step 2:扫描每个数据库,根据内容特征发现每个字段的含义。

Step 3:根据字段内容特征的组合,发现每张表格的含义。

Step 4:依据表格之间的内容匹配,发现表格之间的相互关系。

Step 5:在人工辅助下,确认完成全网数据的内容标记和分类标记。

在对业务认知不完备的前提下,暗数据发现和分类工具虽然不可能对所有字段做出准确标记,但基本能够应对大部分字段内容和表格,从而大幅度降低定义资产的成本,提高内容标记准确性。

在定义了资产内容后,就可以对数据进行分类或分级。比如可分为个人信息和隐私、商业机密、国家秘密等类别;也可从敏感级别、重要程度、更新影响等维度进行分级。

2.确定身份

数据只有在被访问、产生流动时才能够彰显价值。访问数据的用户身份必须明确、可被鉴别。此处所指的“身份”,是现实生活中可以被认知的“人”。“人”的信息必须体现在IT系统中,让数据管理者能够识别,从而确定其访问数据的权限。显然,用户身份不是账户,也不是IP地址,它必须具有唯一性、被识别性,且可与现实中的人进行一一对应。

从资产的角度出发,需要赋予每一个数据访问者唯一的计算机身份映射关系。通常来说,数字证书是比较理想的媒介,也是常用的身份识别技术。此外,认知一个人,需要通过姓名、年龄、面部特征、行为状态等多种信息的有机结合,而非通过精确识别方法(如解析DNA或虹膜等)。当把这种身份认知的方式运用到IT系统中时,就是模糊多维身份识别,即通过多维度信息确定身份。

3.定义资产属性

定义资产的属性,可以从以下维度入手:

(1)范围:定义该数据是业务数据、部门数据或其他类型的数据。

(2)标签:从多种维度定义标签,只有具有该标签的身份才可以访问特定数据。

(3)审计:定义访问行为是否需要被审计。

(4)行为:定义访问该数据资产允许的行为,如查询、删除、更新、插入等操作。

(5)限制:定义是否限制数据被多行访问。

需要注意的是,数据资产自身具有的属性,并不会因为用户的不同而发生变更。通常为了简化管理,数据的拥有者具有自动访问的权利。但是对于极端机密或重要的数据,需要确定任何人访问都必须通过代管者的审批,且代管者本身不应具备访问能力。

4.定义访问规则

从资产的角度来定义数据应该如何被访问。只有满足访问规则,才被允许访问数据。常见的黑名单、白名单,就属于访问规则的范畴。

5.确定访问授权

对用户身份进行授权,确定数据资产可以被哪些身份访问,不能被哪些身份访问。

6.确定访问路径和访问上下文

确定了资产、身份、属性、规则和授权之后,剩下的工作就是不断确认身份的真实性与正确性。身份永远是动态的,只有在特定上下文之中的身份才可以被允许访问数据。从资产的角度而言,任何访问路径和访问上下文都是确定的、已知的,从而可以在每一个环节不断确认身份的正确性。比如select * from customer where id=?这个访问,必须在select * from items where item=?这个行为之后出现,否则,任何偏离都会被认为是不合规的。

基于以上6个方面(如图2所示),就能杜绝医疗数据的非正常访问,为医疗数据安全构筑坚实壁垒,有效防止各种由于人为因素带来的可能的后果:当一个非理性的人在被诱惑、虚荣心发作、需要宣泄情绪的情况下,想要破坏数据时,坚实的数据安全堡垒可有效阻止其冲动行为;当一个疲倦的人因工作失误、无意发出非计划指令时,系统会主动判断指令的合法性,非计划指令不能到达,可有效避免删库等事件的发生;当一个理性的人因为利益驱动想要泄漏数据时,严密的机制会让他望而却步,医疗机构可以此尽量避免来自内外部的攻击。

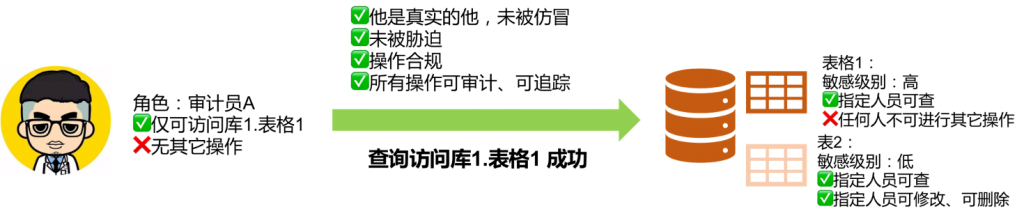

如何管理人的安全

如图3所示,要实现对于人的安全管理,要达成以下四个目标:(1)确认人是真实的人;(2)确认所做的事情是真实意愿的表达;(3)确认所做的事情合乎规范;(4)确认风险操作或所有操作是可审计和追踪的。

为达到上述目标,应注重以下工作。

1.重视安全教育

在社会安全实践中,安全教育具有很高的价值,它教导人们要遵循法律、规则、制度和道德的约束,以提高自身安全,同时实现他人安全。但是,安全教育仅仅是基础,确保法律和制度的威慑性才是安全和秩序的本源。信息科技突破了时空限制,使传统碎片化的无用财富变成了海量的数字财富,这加剧了人们铤而走险的可能性。

2.把握两个基础、三类人员和三类应用

(1)做好两个基础

做好职责分离和敏感数据分级分类,是管理人员安全的基础性工程。职责分离,特别是特权账户的分离和管理,至关重要。很多特权账户具有“上帝之手”的明显特征,拥有超级权限,也很可能导致巨大的风险。如何制约“上帝之手”,是数据安全和人员安全管理的核心命题之一。

敏感数据的分级分类,可以帮助评估与锁定特定数据、特定行为的安全风险。

(2)三类人员的管理

三类人员指运维人员、业务人员和入侵者。需要为不同的人员角色刻画不同特征,在进行管理时,需将不同角色的人员、访问的应用、访问的数据进行关联。

(3)三类应用的管理

应用程序是人员访问数据的工具,管理好工具十分重要。三类应用指运维操作和管理工具、业务系统、数据采集和交换平台。其中,运维操作和管理工具与运维人员相对应,业务系统与业务人员对应,数据采集和交换平台则体现为系统自动访问。

3.常用的管理措施

(1)工作流程审批

对于敏感类操作,可采用工作流程审批或复核的方式进行,类似于银行在大额取款等业务操作中,需通过双通道验证机制来完成。复核的工作流程,可以排除绝大部分伤害巨大的敏感操作,但由于这种方式会干扰业务流程的流畅性,难以做到与业务操作的无缝对接,因此实际运用的场景并不多。

(2)隔离机制

隔离机制主要是帮助从业人员隔离数据诱惑,尽量减少愤怒、虚荣等负面情绪带来的安全风险,同时隔离工作疲倦与误操作。

由于医疗数据的巨大价值,相关从业人员每时每刻都在不断被诱惑。在持续性的诱惑中,数据成为目标;在委屈、不公、愤怒等负面情绪的驱使下,数据成为牺牲品。让数据远离诱惑的核心措施就是隔离诱惑,让数据看不见、摸不着,所谓“财不露白”。用技术术语来说就是访问控制,让相关人员没有访问数据的权利。因为看不见数据,数据资产也就不会被攻击,这是数据安全最为基本的准则,也是网络安全攻防战中的基本准则。访问控制、脱敏、加密等技术手段与措施,都是常用的隔离机制。

深夜干活是DBA们的职业习惯,在睡眼惺忪时精神有时难免无法集中。有句流行的调侃:一个没有经历过误操作的DBA不是一个好DBA,误操作是每个运维人员心中的痛。隔离疲倦和隔离诱惑的措施一样,即让误操作行为受限,比如禁止删除任何业务表格,禁止清除业务表格、全表记录等。

(3)责任到人,杜绝侥幸心理

对于正当的业务操作,基本措施就是责任到人,让一个理性人精确衡量利益得失,杜绝侥幸心理。责任到人的实现需要满足两个条件:精确的身份识别与无遗漏的行为审计系统。

精确的身份识别,是指对于每个操作都可以精确匹配到生活中的人,从而使每个行为都处于众目睽睽之下,最大程度地降低侥幸心理。显然,简单的账户、IP地址等传统账户体系无法满足精确识别身份的要求。

无遗漏的行为审计系统,是指在可精确识别身份的系统支持下,对每个行为(至少是定义的高风险行为)进行审计,从而对操作者产生巨大的威慑力量。

【作者简介】

柳遵梁,杭州美创科技有限公司创始人、总经理,毕业于中国人民解放军信息工程大学,中国(中关村)网络与信息安全产业联盟理事,中国信息协会信息安全专委会数据安全工作组组长。拥有二十年数据管理和信息安全从业经验,在通信、社保、医疗、金融等民生行行业积累了大量实践经验。具备长远战略眼光,准确把握技术发展趋势,持续创新,带领公司完成运维、服务、产品多次转型,均获得成功。目前公司已经完成全国布局,成为国内重要的数据安全管理综合供应商,个人著有《Oracle数据库性能优化方法论和最佳实践》书籍,多次发表学术文章。

精彩不容错过!

【责任编辑:陈曦】

HIT专家网

HIT专家网

评论前必须登录!

注册