来源:HIT专家网 作者:美创科技创始人、总经理 柳遵梁

入侵和反入侵始终是网络安全的核心命题。“不知攻、焉知防”甚至成为网络安全的主流思想。虽然美创科技并不认可“以攻定防”的基本思路,但不否认:更多地掌控和了解入侵模式和手段是入侵对抗的重要手段。安全的本质还是入侵对抗,不同安全思想的区别只不过是针对性对抗和广谱对抗的区别。由于针对性对抗在特定场合的显著有效性,对入侵模式和手段进行研究和探索,就会始终成为安全的核心课题之一。

入侵本身分为外部入侵和内部入侵,二者具有截然不同的特征:外部入侵就如同女人买衣服,要到处逛逛;内部入侵则如同男人买东西,简单直接,直达目标。当前席卷全球的勒索攻击,虽然挂着外部入侵的名义,但简单粗暴,如同内部入侵和男人买东西,虽然没有多少技术含量,却简单粗暴到让你无法防御。本文主要考虑外部入侵,不太多涉及内部入侵,这是两个完全不同的课题。

杀伤链、ATT&CK和网络威胁框架(CTF)

简单地依据已知的攻击给出防御措施,对于防御者而言完全是梦魇。为了有效进行入侵对抗,可以通过构建有效的入侵模型和网络威胁框架进行更加有效的防御,把入侵防御从完全被动的防御转变为主动防御和积极防御。杀伤链、ATT&CK和网络威胁框架(CTF)是过去网络攻防的主要成果,提供了积极防御指南。

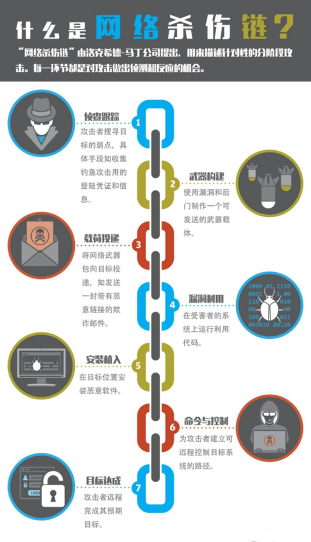

杀伤链是由著名的洛克希德-马丁公司在2011年提出的,把入侵过程分为7个阶段:侦察跟踪、武器构建、载荷投递、漏洞利用、安装植入、命令与控制、目标达成。杀伤链第一次明确把攻击过程模型化,使防御者可以做到分阶段防御。只要在达成攻击之前检测并进行干预,就可以把伤害降到最低。

ATT&CK是MITRE公司在2015年提出的战术知识库,或者是TTP(战术、技术和过程),可以很好地弥补杀伤链的高层抽象、IOC以及特征之间的高度落差,对于攻击行为进行分类和特征化,让攻击防御不再基于琐碎的观测点。IOC强调的是一个威胁点,TPP则强调一类威胁行为,并且实现了威胁行为的阶段划分。网络威胁归因始终是安全最重要的事宜之一,ATT&CK第一次让用户可以看懂网络安全威胁。ATT&CK战术库进行了一定程度的分类和抽象,使其在一定程度上具备了防御未知威胁(IOC)的能力。

网络威胁框架(NTCTF)最新版本由NSA/CSS(美国国家安全局/美国中央安全局)在2018年11月发布,可以认为是由ODNI(美国国家情报主任办公室)的CTF升级而来。NTCTF是一个基于ATT&CK重新构造的网络威胁入侵过程模型,通过阶段、目标、行为、关键短语4个层次来构建。NTCTF把入侵过程分为6个阶段:行动管理、准备活动、接触目标和进攻突防、持久化驻留潜伏、效果、持续支撑作业。每个阶段都由目标、行为和关键短语来提供支撑。其中行为的核心支撑点就是ATT&CK战术知识库。

无论是杀伤链、ATT&CK还是NTCTF都非常庞大,本文无法展开。如需进一步了解,可以参见相应白皮书和报告。

入侵生命周期v 1.0

美创科技为了更好地进行入侵检测和防御,参照各种安全威胁框架和自身的实践与思考,提出了基于入侵生命周期的攻击管理模型,作为美创新一代安全架构的三大支柱之一。

入侵生命周期v 1.0把入侵过程划分为7个阶段:探索发现、入侵和感染、探索感知、传播、持久化、攻击和利用、恢复。入侵生命周期v 1.0 同样以ATT&CK作为基本战术知识库,匹配到不同的入侵阶段。需要注意的是,并非所有的入侵都会经历这7个阶段,也没有绝对的线性次序。

• 探索发现:在这个阶段中,攻击者会先锁定攻击对象,然后利用某些技术手段,尽可能多地获取目标暴露出来的信息,如通过端口扫描、指纹探测等方式,发现敏感端口及版本信息,进而寻找攻击点,为下一步入侵做准备。

• 入侵和感染:在这个阶段,入侵者会根据“探索发现”阶段所发现的重要信息,来对目标暴露出的攻击面进行攻击尝试,在“探索发现”阶段收集到的信息越多,攻击对象所暴露的攻击面也就越多,攻击更易成功。

• 探索感知:入侵者在成功进入系统内部后,由于是首次进入所以会出现对内部环境不熟悉的情况,这时入侵者的动作一般会是对当前所处环境进行探索,摸清内部大致的网络结构,常常伴随着被入侵本机的敏感信息收集以及对内网大量的端口进行扫描,后续根据入侵者的目的进行下一步操作。

• 传播:在此阶段,入侵者根据上一阶段在内网探索感知收集到的信息,选择特定的攻击手法。如若发现内部是域环境,入侵者可能会尝试先攻破域控服务器,再传播其他机器。若是工作组环境,可能会利用收集到的端口和服务信息,选择特定漏洞进行批量扫描攻击,来尽可能多地继续获得其他计算机的控制权。

• 持久化:入侵者在对资产进行恶意操作后,为了能够减少再次连接的攻击成本,方便下次进入,会进行“留后门”的操作,常见的后门如:建立计划任务,定时连接远程服务器;设置开机启动程序,在每次开机时触发执行特定恶意程序;新建系统管理员账号等。这样便于入侵者下次快速登录并控制该系统。

• 攻击和利用:入侵者在此阶段便会开始对目标资产进行恶意操作,按照入侵者意愿,对能利用的数据进行窃取、利用;对操作系统、敏感文件进行破坏、删除。所有的防御手段都应该极力阻止入侵者进行到这一阶段。

• 恢复:入侵者在执行所有的攻击操作时,往往会在系统上留下大量的行为日志,因此在这一阶段,入侵者会对记录自身痕迹的所有日志进行处理,或删除或混淆,从而消灭证据,逃避追踪。

与杀伤链和网络安全威胁框架(NTCTF)等威胁框架相比,美创科技入侵生命周期在主体上差异不大,但有两个明显特点:

(1)对于探索性行为给予了更高的重视,提倡关注探索性行为的特征,将入侵尽可能地防御在初始阶段;

(2)把资产作为堡垒嵌入到每一个阶段之中,对每个入侵阶段的关注点更多的是其涉及到的信息资产,而不仅仅是攻击的利用手法。

零信任架构和入侵生命周期的紧密融合

入侵生命周期v 1.0与传统的入侵模型最典型的差异化特征就是和零信任架构紧密融合,以资产为堡垒嵌入到每一个阶段之中,以资产为锚定点展开攻击行为体的检测。

传统上,无论是杀伤链、ATT&CK,还是NTCTF,都是以行为作为主要检测点进行。由于行为的中性特征和无法预见性,在检测中更多的是采用一种跟随策略。在嵌入资产堡垒这个锚点之后,就建立起了一个个观测点,可以近距离观察入侵行为。特别是资产锚点是大部分入侵的主要目标,是入侵者在行进过程中无法绕行的堡垒。由于我们为每一个资产堡垒都建立起了明确的边界和行为,从而使入侵者在这个堡垒点可以直接被观测和响应。在美创零信任架构中,资产是被定义出来的,也就是软件定义资产,从而使我们可以在入侵道路上设置各种不同类型的堡垒和观测点。这些堡垒和观测点可以是网络、端口、命令、文档、服务、应用程序、业务操作等。

在入侵检测中,诱饵是被定义的重要的虚拟资产之一。与真正的实际资产相比,诱饵最大的优势在于其易检测性。诱饵由于和业务无关,我们可以在诱饵上配置最为完备的检测措施,有足够的时间来完成溯源、二次身份确认等各种高消耗工作。诱饵的另一个好处在于其风险行为的高度确定性,绝大部分作用于诱饵的行为几乎都是有害的、与入侵相关的。

通过零信任架构和入侵生命周期的紧密融合,当入侵者在非定义资产上探索时,我们可以在堡垒对其进行观测;当入侵者探索定义的资产堡垒时,我们可以在堡垒对入侵者进行验证、标记,并进行防御。

【作者简介】

柳遵梁,杭州美创科技有限公司创始人、总经理,毕业于中国人民解放军信息工程大学,中国(中关村)网络与信息安全产业联盟理事,中国信息协会信息安全专委会数据安全工作组组长。拥有20年数据管理和信息安全从业经验,在通信、社保、医疗、金融等民生行行业积累了大量实践经验。具备长远战略眼光,准确把握技术发展趋势,持续创新,带领公司完成运维、服务、产品多次转型,均获得成功。目前公司已经完成全国布局,成为国内重要的数据安全管理综合供应商,个人著有《Oracle数据库性能优化方法论和最佳实践》书籍,多次发表学术文章。

精彩不容错过!

【责任编辑:谭啸】

HIT专家网

HIT专家网

评论前必须登录!

注册