来源:HIT专家网 作者:新疆自治区人民医院 彭建明

2019年春节刚刚过完,我接到一家医院信息科长的电话,原来该医院的SQL Server数据库超级用户(SA)的密码不知被谁改了。我当时的直觉是,可能是人为所致。但是,很快我们医院的数据库管理员也报告,两个SQL Server数据库SA用户密码被篡改,导致备份平台不能备份。这使我顿时意识到问题的严重性:这绝不是一个偶然事件,数据库是医院信息系统的核心,一定要把问题搞清楚。我紧急联系了专业安全公司,经过一天的溯源排查,发现罪魁祸首是最新的“驱动人生”病毒变种。

一、“驱动人生”病毒介绍

“驱动人生”病毒自2018年12月中旬浮出水面,已经发生多次变异。由最早版本通过“驱动人生”系列软件升级通道,下发攻击程序及“永恒之蓝”漏洞攻击,进行横向传播,回传被感染电脑的IP地址、CPU型号等信息,并接收远程执行指令操作。

截至目前,“驱动人生”病毒已经发生7个版本的变种。据了解,新疆也有部分医疗机构感染此病毒,是近期医疗界的热点安全事件。

“驱动人生”升级通道木马病毒变异过程如下表:

| 时间 | 描述 |

| 2018年12月14日 | “驱动人生”旗下的“人生日历“、“驱动人生”、”USB宝盒”等软件疑似被利用,会下载木马病毒,该病毒进入电脑后,继续通过“永恒之蓝”漏洞进行全网传播,回传被感染电脑的IP地址、CPU型号等信息,并接收远程执行指令操作 |

| 2018年12月19日 | 在原基础上该病毒程序增加了PowerShell后门程序。 |

| 2019年1月9日 | 病毒程序中增加挖矿程序。 |

| 2019年1月24日 | 病毒程序将后门程序和挖矿程序写入计划任务。 |

| 2019年1月25日 | 病毒攻击模块增加Mimikatz密码搜集模块,并通过SMB弱口令进行内网横向爆破攻击。 |

| 2019年2月23日 | 病毒攻击模块增加MSSQL爆破攻击。 |

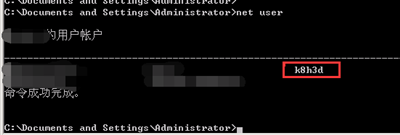

| 2019年2月25日 | 病毒攻击模块中MSSQL爆破字典更新,并将数据库sa的密码修改为ksa8hd4,m@~#$%^&*()。爆破成功后在目标主机中添加后门k8h3d。此外木马还将目标计算机MsSQL数据库的超级管理员密码设为“ksa8hd4,m@~#$%^&*()”。 |

二、“驱动人生”病毒攻击路径和排查方法

在发现该病毒后,我们联合专业安全公司应急响应专家和病毒分析专家,判断出该病毒的进入路径如下:

服务器远程桌面服务暴露在公网环境,黑客以暴力破解获取到服务器远程桌面权限并植入“驱动人生”病毒。该病毒自动修改微软SQL Server数据库SA账号,以达到某些目的。

作为单位负责信息安全的同事,如何判断单位主机有没有感染此病毒,可通过下面方法来验证:

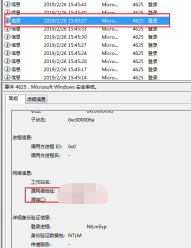

1、排查Windows登录日志,若发现存在大量的时间ID为4625的登录失败日志,说明存在暴力破解攻击,如下图所示:

2、使用net user 命令,查看操作系统所有账户,若发现存在后门账户k8h3d,则根据此账户特征可初步判断为“驱动人生病毒”最新变种。

三、“驱动人生”病毒处置方法建议

针对已经感染此病毒的主机,建议采用以下方法处置:

1、通知单位已安装”驱动人生”软件的用户,手工更新软件版本或卸载该软件;

2、使用最新规则版本杀毒软件进行全盘杀毒,检查病毒文件、进程、注册表、任务计划信息是否存在遗留,具体如下:

- 针对不同版本的病毒变种,病毒可能存在的文件

c:\windows\system32\svhost.exe

c:\windows\system32\drivers\svchost.exe

c:\windows\system32\drivers\taskmgr.exe

c:\windows\system32\wmiex.exe

c:\windows\sysWOW64\svhost.exe

c:\windows\sysWOW64\drivers\svchost.exe

c:\windows\sysWOW64\drivers\taskmgr.exe

c:\windows\sysWOW64\wmiex.exe

c:\windows\temp\svchost.exe

c:\windows\temp\mkatz.ini

c:\windows\temp\m.ps1

C:\windows\temp\ttt.exe

%appdata%\Microsoft\cred.ps1

C:\windows\temp\tmp.vbs

- 可能存在如下恶意进程:

c:\windows\system32\svhost.exe

c:\windows\system32\drivers\svchost.exe

c:\windows\system32\drivers\taskmgr.exe

c:\windows\system32\wmiex.exe

c:\windows\sysWOW64\svhost.exe

c:\windows\sysWOW64\drivers\svchost.exe

c:\windows\sysWOW64\drivers\taskmgr.exe

c:\windows\sysWOW64\wmiex.exe

c:\windows\temp\svchost.exe

C:\windows\temp\ttt.exe

- 注册表相关路径

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run->Ddriver

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run->WebServers

3、清除相关任务计划

删除任务计划DnsScan、WebServers、Ddrivers和Bluetooths、Certificate、Credentials。

删除C:\Windows\SysWOW64\下的svhost.exe;

删除C:\Windows\SysWOW64\driver目录下存在svchost.exe、taskmgr.exe;

删除temp目录下面的m.ps1、mkatz.ini(mimikatz)、tmp.vbs、svchost.exe

4.日常安全加固建议

对于没有感染的主机,也不能放松警惕,下面提供一些日常运维时的加固建议,各位同仁可以参考:

- 修复“永恒之蓝”利用的MS17-010漏洞,补丁链接参考https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010

- 若不使用共享服务,关闭相关共享端口(135、137、138、139、445)及不必要的端口。

- 内网PC操作系统使用复杂密码。数据库服务器包括数据库SA密码更改为复杂密码。

- 使用杀毒软件进行每日例行查杀,建议网址:http://edr.sangfor.com.cn/tool/SfabAntiBot.zip

通过此次安全事件的应急响应,我们真枪实战演练了整个病毒处理过程。因为医院系统一般不用SA用户,所以影响不是太大。但是SA用户的密码能被篡改,别的用户的密码也一定能被篡改,而且都是通过攻击4625端口实现。SA用户主要是建库,建表。但是开发用户,如果密码被篡改,则医院系统会瘫痪。因此,我深刻地感觉到医院所面对的网络安全环境越来越复杂。

在此也提醒HIT的同仁们,信息安全“三分靠技术、七分靠管理”。安全事件都来自于我们平时的疏忽大意,一定要定期做安全检查,实时监测,保障医院信息系统的安全稳定运行。

以上如有不到之处,还请同仁们补充指正。希望我们这次病毒处理经验能为大家提供帮助。同时也感谢专业安全公司深信服在此次安全事件处置过程中对我院的大力支持。最后祝愿全国HIT的同仁们系统坚若磐石,稳定运行。

【作者简介】

彭建明:新疆维吾尔自治区人民医院信息中心副主任,20年专注于医院信息化管理建设,一直致力于大型医院核心信息系统安全性、可靠性的研究,拥有丰富的医院信息化建设管理实操经验。曾帮助新疆多家大型三甲医院、多家县级医院和新疆大型企业、政府部门解决系统故障和性能问题。以扎实的技术和认真的工作作风得到了广大同行的认可。通过学习与实践相结合,取得了ORACLE 、IBM AIX、CISCO 等专业证书。中华医学会数字医学青年委员,新疆医学信息专委会常委,中国智慧医疗委员,CHIMA委员,ORACLE荣誉讲师,2017年度全国医院信息化杰出创新力人物,2017chinc论文三等奖,2017中国医院协会科技进步三等奖。

想加入HIT专家网专业交流群?请添加“HIT专家网”小助手微信好友后提交你的申请哦

想加入HIT专家网专业交流群?请添加“HIT专家网”小助手微信好友后提交你的申请哦

(请注明姓名、单位名称、职务、主管技术或产品领域,以便有针对性加群交流)

【责任编辑:孙鹏】

HIT专家网

HIT专家网

评论前必须登录!

注册